紧急修复:Windows TCP/IP RCE 漏洞全面解决指南

本文最后更新于 2024-08-18,文章内容可能已经过时。

引言

近期,Windows 操作系统中的一个 TCP/IP 远程代码执行 (RCE) 漏洞引起了广泛关注。这个漏洞存在于 Windows 的 TCP/IP 栈中,可能允许攻击者通过恶意构造的网络数据包在受影响的系统上执行任意代码。为了保护系统免受潜在攻击,及时修复这个漏洞至关重要。

漏洞概述

该漏洞被标识为 CVE-2024-XXXXX,影响了多个 Windows 版本。攻击者可以通过发送特制的数据包,使得受害系统的 TCP/IP 栈处理不当,从而触发远程代码执行。成功利用此漏洞,攻击者可能获得系统的完全控制权,对系统安全构成严重威胁。

修复步骤

更新操作系统

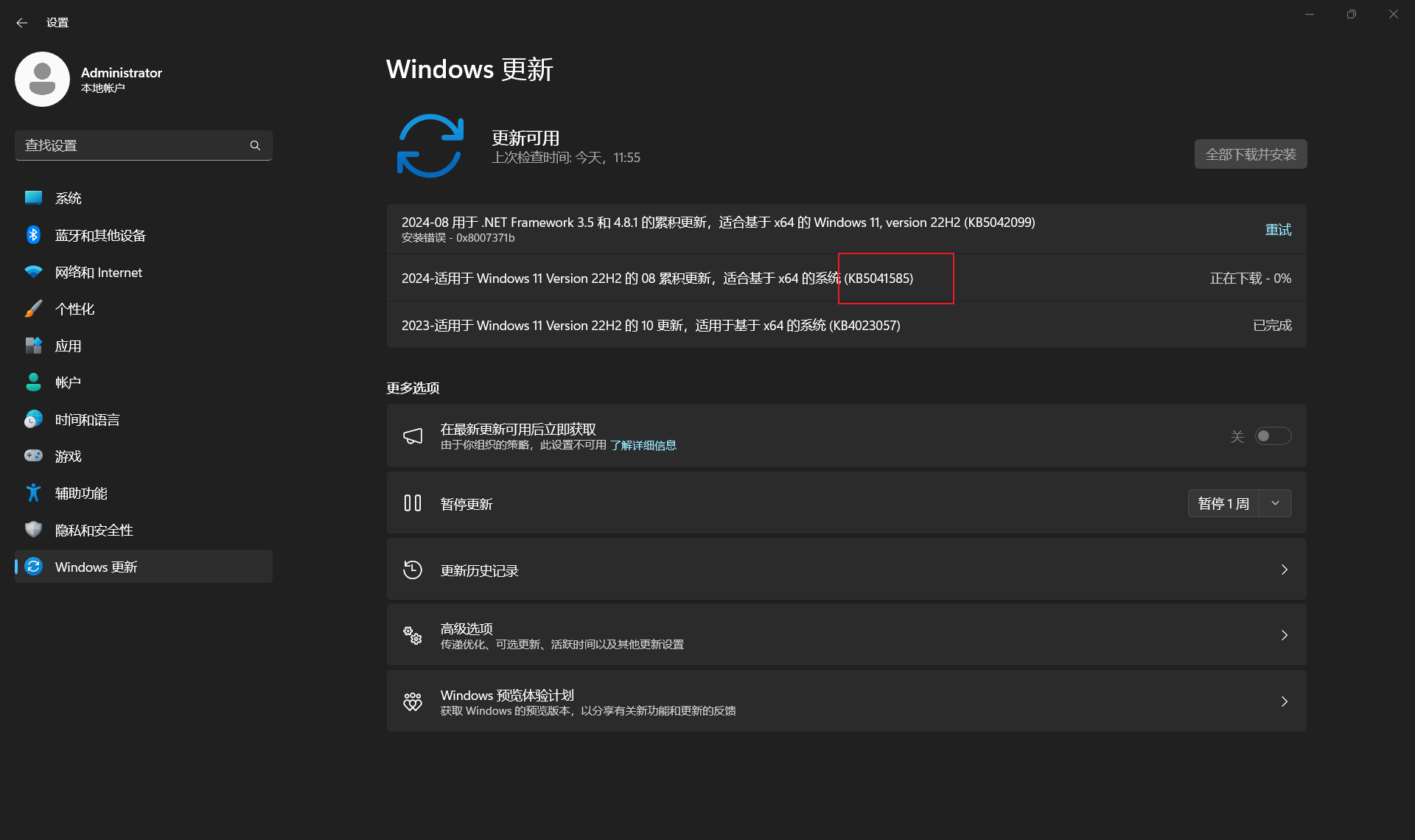

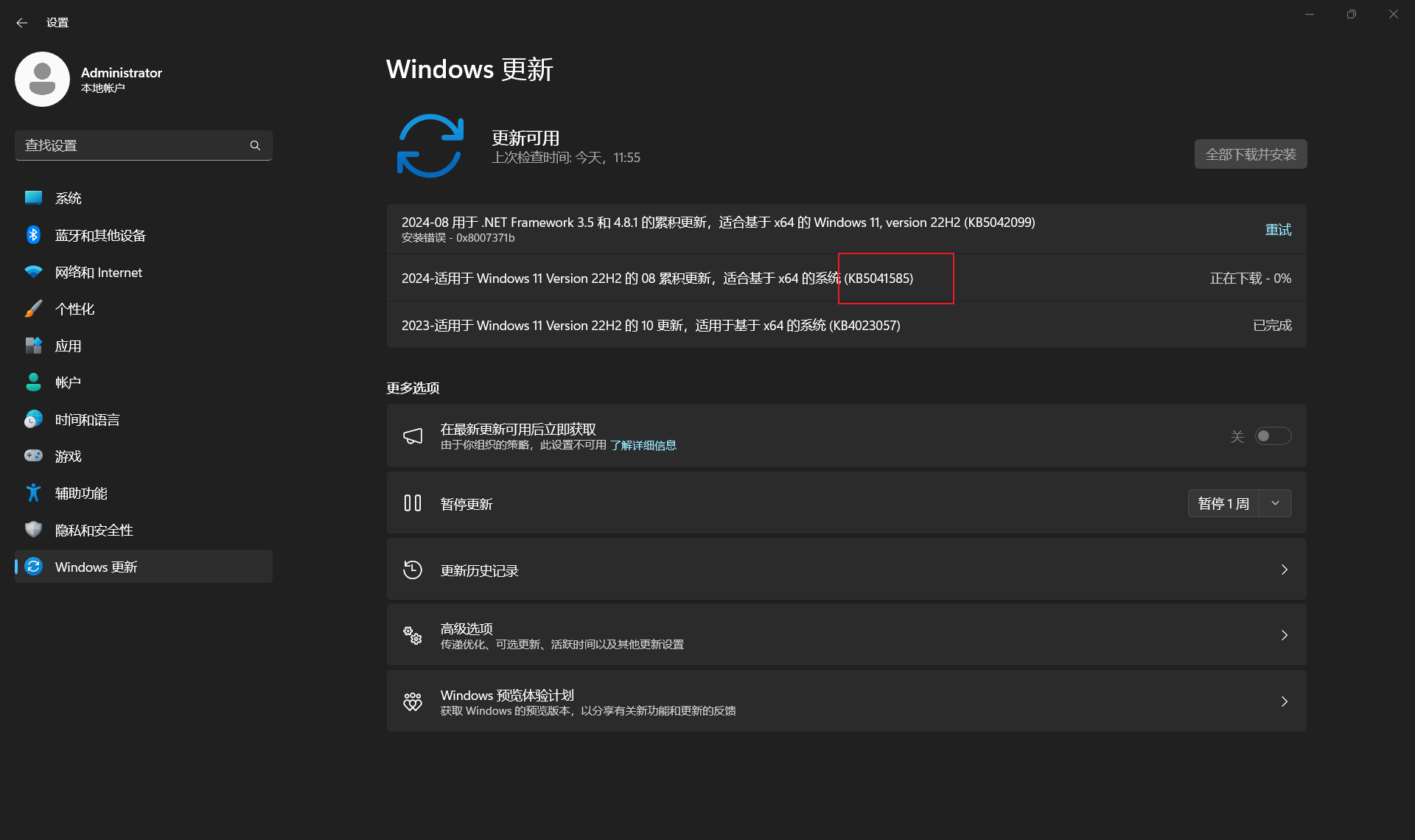

下载和安装补丁: 微软已发布了针对该漏洞的安全更新。访问 Microsoft Update Catalog 或使用 Windows Update 进行系统更新。

安装补丁: 确保按照系统提示完成补丁的安装,并重启系统以应用更新。

验证更新

检查更新状态: 使用系统自带的“更新和安全”设置检查补丁是否成功安装。

运行系统扫描: 使用漏洞扫描工具验证系统是否仍然存在漏洞。

增强安全措施

防火墙配置: 确保网络防火墙配置正确,限制不必要的端口和服务,减少攻击面。

监控和响应: 设置监控系统,及时发现异常网络活动,快速响应潜在威胁。

应用最佳实践

定期更新: 定期检查和安装系统更新和补丁,保持系统安全。

用户培训: 提高用户的安全意识,防止因社会工程攻击导致的安全问题。

结论

及时修复 Windows TCP/IP RCE 漏洞是保障系统安全的关键一步。通过安装官方补丁、进行系统验证、增强安全措施并应用最佳实践,可以有效降低系统受到攻击的风险。保持系统更新和安全意识,是防范网络威胁的最终保障。在使用过程中,有任何问题都可以通过以上链接找寻答案,或者联系我们。

- 感谢你赐予我前进的力量